Cybersecurity in evoluzione: strategie di sourcing, rischio cyber e opportunità tecnologiche (2026)

Descrizione

In un contesto digitale dove le minacce informatiche si moltiplicano e la pressione normativa impone rapide decisioni strategiche, il presidio efficace della Cybersecurity non è più rimandabile. Il tema del sourcing delle risorse diventa centrale, mentre emergono nuovi rischi da affrontare come quelli legati alle terze parti e alle supply chain. Questo programma fornisce un aggiornamento puntuale, esplorando il tema della sicurezza informatica da molteplici angolazioni.

I temi chiave spiegati dagli esperti

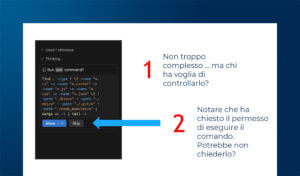

I webinar analizzano le sfide più attuali: dalla gestione del rischio cyber al sourcing, dalle opportunità offerte da AI e Quantum Computing all’impatto di nuove regolamentazioni come NIS2, DORA e Data Act. Si approfondiscono inoltre ambiti specifici come smart home, supply chain, passkey, vibe coding e integrazione tra cyber e physical security.

Un approccio pratico e innovativo

Il programma fornisce informazioni indispensabili per interpretare e affrontare l’evoluzione della sicurezza informatica, sia dal punto di vista tecnico sia normativo. Vengono presentati casi reali, risvolti pratici e modelli operativi applicabili immediatamente. È possibile porre domande direttamente agli esperti.

Take away e vantaggi

I partecipanti saranno in grado di mettere in campo strategie e soluzioni di difesa informatica allo stato dell’arte. Potranno strutturare strategie di sourcing, adattarsi ai nuovi modelli normativi e cogliere le opportunità tecnologiche emergenti.

Il Programma include

Webinar

18 eventi online

Durata

Più di 18 ore

Webinar inclusi nel programma

Siamo a tua disposizione per informazioni e assistenza

Martina Vertemati

Acquisti e abbonamenti Da Lunedì al Venerdì, dalle 09 alle 18

Alessia Barone

Assistenza Da Lunedì al Venerdì, dalle 09 alle 18Aggiungi in Agenda

Scegli la modalità di partecipazione